Hoofdstuk 8. Privacy en informatiebeveiliging

Steeds meer persoonsgebonden gegevens worden uitgewisseld tussen burgers en organisaties en tussen organisaties onderling. Ook de toegang tot elkaars voorzieningen neemt toe en daarmee ook de toegang tot nog meer informatie. Deze brede toegankelijkheid heeft echter een keerzijde.

Zonder adequate beveiliging kunnen gegevens op straat belanden, oneigenlijk worden gebruikt of zelfs worden misbruikt. Daarmee neemt het belang van informatieveiligheid alsmaar toe. Incidenten zoals DigiNotar en Lektober doen ons realiseren dat veiligheidsmaatregelen geen luxe meer zijn.

In het kader van de ‘Meldplicht organisaties bij diefstal, verlies of misbruik persoonsgegevens’ zijn partijen verplicht om diefstal, verlies of misbruik van persoonsgegevens te melden aan de betrokken personen en aan het College Bescherming Persoonsgegevens (CBP). Voor deze meldplicht bij datalekken wordt de Wet bescherming persoonsgegevens aangepast.

Partijen moeten de informatiebeveiliging op orde hebben om incidenten in de toekomst te voorkomen, maar ook om schade door onzorgvuldig handelen, onrechtmatig handelen of zelfs misbruik door bijvoorbeeld professionals te beperken én aan te tonen. Uit recente onderzoeken (rapport Inspectie Werk en Inkomen) blijkt dit echter niet altijd het geval. Informatie van onze burgers mag niet in onbevoegde handen komen.

Gebruik van persoonsgegevens betekent dus het hanteren van strikte privacyregels. Via de GeVS worden veel persoonsgegevens uitgewisseld. De SUWI-‐ketenpartners (UWV, SVB en gemeenten) wisselen onderling informatie uit over inkomen, uitkeringen, maatregelen, arbeidsverleden, kinderbijslag en re-‐ integratiegegevens.

Daarnaast kunnen de SUWI-‐ketenpartners ook informatie opvragen bij registraties zoals de basisregistratie personen (BRP), de basisregistratie voertuigen (BRV), opleidings-‐ en studiefinancieringsgegevens bij de Dienst Uitvoering Onderwijs (DUO), eigendomsgegevens onroerende zaken bij het Kadaster en bedrijfsgegevens bij het Nieuw HandelsRegister (NHR).

De veelheid en gevoeligheid van de gegevens die via de GeVS (kunnen) worden uitgewisseld bepalen dat de bescherming van de privacy en de beveiliging van de GeVS als geheel, maar ook elke component afzonderlijk, moeten voldoen aan de eisen die passend zijn voor het niveau van de risicoklasse van de gegevens. Informatiebeveiliging gaat verder dan alleen het beveiligen van informatiesystemen en de infrastructuur waar die gebruik van maken.

Het gaat bijvoorbeeld ook om de toegang tot gebouwen en de wijze waarop medewerkers met informatie omgaan of het nauwgezet uitvoeren van procedures waarbij informatie een belangrijke rol speelt. Dat vereist constante aandacht voor het verhogen van het beveiligingsbewustzijn van medewerkers.

- Normenkaders

De wetgever en de ketenorganisaties hebben respectievelijk in de Regeling SUWI en in de Keten Service Level Agreement eisen en afspraken opgenomen voor de organisaties die zijn (of nog worden) aangesloten op de GeVS. Zo moeten de aangesloten organisaties relevante normen uit het normenkader GeVS opnemen in hun beveiligingsplan en hierover jaarlijks verantwoording afleggen. De normen uit het normenkader GeVS zijn ontleend aan:

- Code voor Informatiebeveiliging ISO

- Beveiliging van Persoonsgegevens (CBP).

- Voorschrift informatiebeveiliging

Voor publieke organisaties die zijn (of in de toekomst worden) aangesloten op de GeVS staat het normenkader GeVS niet op zichzelf. Deze organisaties hebben in ieder geval ook te maken met het normenkader dat voor die overheidslaag van toepassing is. We hebben het hier over de Baseline Informatieveiligheid Rijksoverheid (BIR) en de Baseline Informatieveiligheid Gemeenten (BIG).

Mogelijk hebben organisaties ook andere normenkaders in hun beveiligingsplan opgenomen.

- BIR : De BIR is geheel gestructureerd volgens NEN/ISO 27001 en NEN/ISO 27002. De overheid is verplicht om hieraan te voldoen. De BIR beschrijft de invulling van NEN/ISO27001 en 27002 voor de rijksoverheid.

- BIG : De BIG is gebaseerd op de NEN/ISO 27001, de NEN/ISO 27002 en op de Baseline Informatiebeveiliging Rijksdienst (BIR). Voor gemeenten is een vertaalslag gemaakt naar een baseline voor de gemeentelijke markt.

De organisaties die zijn (of in de toekomst worden) aangesloten op de GeVS hebben te maken met ten minste twee normenkaders: het normenkader GeVS en de BIR, of het normenkader GeVS en de BIG. Deze normenkaders komen voor het overgrote deel overeen. De informatiebeveiligingsdienst voor gemeenten (IBD) heeft een vergelijking uitgevoerd tussen het normenkader GeVS en de BIG en de onderlinge verschillen beschreven. Het resultaat van deze vergelijking is terug te vinden via de website van de Informatie Beveiligingsdienst van KING.

8.1 Uitgangspunten

Informatiebeveiliging is meer dan techniek alleen. Informatiebeveiliging is de verzamelnaam voor de processen die ingericht worden om de betrouwbaarheid van processen, de gebruikte informatiesystemen en de daarin opgeslagen gegevens te beschermen tegen al dan niet opzettelijk onheil. Het begrip ‘informatiebeveiliging’ heeft betrekking op:

- Beschikbaarheid / continuïteit: ervoor zorgen dat informatie en informatieverwerkende bedrijfsmiddelen op de juiste tijd en plaats voor de gebruikers beschikbaar

- Exclusiviteit / vertrouwelijkheid: informatie beschermen tegen kennisname en mutatie door Informatie is alleen toegankelijk voor degenen die daarvoor geautoriseerd zijn.

- Integriteit / betrouwbaarheid: het waarborgen van de correctheid, volledigheid, tijdigheid en controleerbaarheid van informatie en

Informatie is tegenwoordig één van de voornaamste bedrijfsmiddelen voor organisaties. Het verlies van gegevens, uitval van ICT, of het door onbevoegden kennisnemen of manipuleren van bepaalde informatie kan ernstige gevolgen hebben voor de bedrijfsvoering, maar kan ook leiden tot imagoschade. Hierdoor zal de focus vooral liggen op de beveiliging van informatie.

Het zorgdragen dat onbevoegden minder makkelijk toegang kunnen krijgen tot informatiesystemen en de informatie in die systemen is een belangrijk aspect van informatiebeveiliging. Tevens dient deze informatie beschikbaar, juist en volledig te zijn. De kapstok voor beveiliging in een organisatie is het informatiebeveiligingsbeleid.

Het doel van het informatiebeveiligingsbeleid is borging van betrouwbare dienstverlening en een aantoonbaar niveau van informatiebeveiliging dat voldoet aan de relevante wetgeving, algemeen wordt geaccepteerd door haar (keten)partners en er mede voor zorgt dat de kritische bedrijfsprocessen bij een calamiteit en incident voortgezet kunnen worden. In het informatiebeveiligingsbeleid horen ook de organisatorische en informatiebeveiligingsprincipes terug te komen.

De betrouwbaarheidsaspecten met betrekking tot informatiebeveiliging zijn beschikbaarheid, integriteit en vertrouwelijkheid. Deze drie betrouwbaarheidsaspecten kunnen verder worden gedifferentieerd:

- Beschikbaarheid:

- Tijdigheid: kan de informatie worden geleverd op het moment dat deze nodig is?

- Continuïteit: kan de informatie ook in de toekomst worden geleverd?

- Robuustheid: is de informatie bestand tegen storingen?

- Integriteit:

- Juistheid/Correctheid: klopt de informatie, wordt deze correct weergegeven?

- Volledigheid: is de informatie volledig, ontbreekt er niets aan?

- Geldigheid: is de informatie geldig, zijn alle procedures in acht genomen?

- Authenticiteit: is de bron van de ontvangen informatie juist?

- Onweerlegbaarheid: heeft de verzender de informatie inderdaad verzonden?

- Nauwkeurigheid: de mate van detail en afronding van de

- Controleerbaarheid: in hoeverre kan de informatie worden gecontroleerd?

- Vertrouwelijkheid:

- Exclusiviteit: kan de informatie kan worden afgeschermd voor onbevoegden?

- Privacy: wordt er op een correcte manier omgegaan met persoonlijke gegevens?

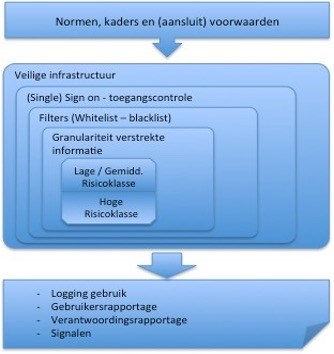

Van de GeVS mag worden verwacht dat de uitwisseling van gegevens tussen bronhouder en afnemer op een veilige, betrouwbare en transparante wijze plaatsvindt. Om dit mogelijk te maken is voor de uitwisseling van informatie een aantal privacy-‐ en informatiebeveiligingsaspecten vastgesteld. Deze aspecten bestrijken de niveaus:

- Kaderstelling

- Inrichten en verrichten

- Monitoring en verantwoording Schematisch ziet dit er als volgt uit:

Afbeelding 16. Raamwerk aspecten informatiebeveiliging

Aspecten m.b.t.kaderstelling |

Korte toelichting |

Uitwerking |

| Het Normenkader GeVS is opgenomen in het beveiligingsplan |

Alle aangesloten partijen hebben het Normenkader GeVS ondergebracht in hun beveiligingsplan. |

Partijen die gebruik maken van de GeVS hebben (ten

De focus moet hierbij vooral liggen op de normen die in het Normenkader GeVS als essentieel zijn gemarkeerd. Met betrekking tot de ontbrekende maatregelen moet men aangeven wanneer deze worden geïmplementeerd en wie hiervoor verantwoordelijk is. Als door een aangesloten

|

| Aspecten m.b.t. monitoring en verantwoording | Korte toelichting | Uitwerking |

| Het gebruik van gegevens wordt geregistreerd | De burger moet de overheid kunnen vertrouwen en heeft het recht te weten wie welke gegevens, wanneer en waarvoor verzamelt. |

• Het berichtenverkeer wordt zo ingeregeld dat gelogd wordt welke medewerker van welke organisatie voor welke taak op welk moment welke gegevens van welke burger heeft ingezien. |

| Gebruikers- rapportage is beschikbaar | Voor bronhouders van de GeVS moet het zichtbaar zijn welke gegevens uit hun bron door welke organisatie voor welke taken zijn opgevraagd. Voor afnemers moet het zichtbaar zijn welke gegevens door welke medewerkers voor welke burgers zijn opgevraagd. |

• Een voorziening waarbij aangewezen verantwoordelijken van een organisatie zelf rapportages kunnen samenstellen en opvragen. Voorbeelden zijn het bevragen door een bepaalde medewerker, voor een bepaalde BSN, voor een bepaalde taak, in een bepaalde periode, buiten een bepaald werkgebied etcetera. • Standaard rapportages die op aanvraag beschikbaar worden gesteld. • Ondersteuning bij doelgericht onderzoek. |

|

Gebruikers worden meer betrokken in hun gebruik van gegevens

|

Zij moeten goed op de hoogte zijn voor welke taak zij gebruik maken van het stelsel. |

De gebruiker ziet: • Wie is ingelogd. • Welke rol de gebruiker heeft. • Een melding dat alle bevragingen worden gelogd. • Het aantal bevragingen: per dag en per maand. • Overzichtshistorie van het aantal bevragingen per maand voor de achterliggende 12 maanden. • Toegang tot de gebruikersvoorwaarden. |

|

Elke organisatie verantwoordt

|

Alle partijen die gebruik maken van de GeVS moeten zich verantwoorden. De wijze waarop verschilt per organisatie. |

• De SUWI-ketenpartijen UWV en SVB inclusief het BKWI en IB verantwoorden zich rechtstreeks aan de minister van Sociale Zaken en Werkgelegenheid (SZW). • De SUWI-ketenpartij gemeente legt verantwoording af aan de gemeenteraad. • Alle overige partijen verantwoorden conform het besluit dat door de bronhouder is verstrekt. |

|

De bronhouder of stelsel-verantwoordelijke kan maatregelen nemen bij (ernstige) overtredingen |

Een voorziening die de bronhouder of de stelselverantwoordelijke in staat stelt om bij ernstige overtredingen van het gebruik specifieke maatregelen te nemen, bijvoorbeeld de Killswitch. |

• De levering van een bepaalde bron naar een bepaalde afnemer wordt gestopt. • De levering van alle bronnen naar een bepaalde afnemer wordt gestopt. • De levering van een bepaalde bron naar alle afnemers worden gestopt. • De mogelijkheden moeten separaat kunnen worden uitgevoerd op Suwinet-inkijk en Suwinet-inlezen. |

8.2 Afspraken en eisen

Informatiebeveiliging is het geheel van preventieve, detecterende, repressieve en herstellende maatregelen die de risico’s en de eventuele gevolgschade van informatiebeveiligingsincidenten tot een acceptabel, vooraf bepaald niveau beperken.

Het doel van dit geheel aan informatiebeveiligingsmaatregelen is de beschikbaarheid, integriteit en vertrouwelijkheid van alle vormen van informatie te garanderen en zodoende een betrouwbare informatievoorziening te waarborgen. Hiervoor treft men de noodzakelijke organisatorische, procedurele, fysieke en technische maatregelen die gebaseerd zijn op een (organisatie-‐ afhankelijke) risicoanalyse of een wettelijk verplichting.

Het uniforme niveau van betrouwbaarheid ligt vast in de vorm van afspraken en eisen in bijlage I van de Regeling SUWI en is nader ingevuld in (ketenbrede) afspraken. Concreet betekent dit dat de SUWI-‐partijen onderling en gezamenlijk, met de beheerder van de centrale voorziening, eisen stellen en hierover nadere afspraken maken op de verschillende deelgebieden van informatie-‐uitwisseling binnen de Suwiketen.

De vastgestelde eisen en de gemaakte afspraken vinden hun weerslag in diverse producten, bijvoorbeeld de Keten Service Level Agreement, de keten Bewerkersovereenkomst, het SUWI-‐Gegevens Register, de SUWI-‐ Ketenarchitectuur en de Verantwoordingsrichtlijn Privacy & Beveiliging GeVS.

De wettelijke voorschriften rond privacy en informatiebeveiliging zijn in de verantwoordingsrichtlijn van de GeVS verder uitgewerkt. De verantwoordingsrichtlijn bevat de normen, criteria en vormvereisten die nodig zijn voor de onderbouwing van het oordeel over de beveiliging of voor de verklaring van getrouwheid (ex. art 5.22 regeling SUWI) over de privacy en informatiebeveiliging van de GeVS in de Jaarverslagen van de op de GeVS aangesloten ontvangende partijen en de beheerder van de centrale voorziening.